Le soluzioni di sicurezza informatica nell’industria devono essere applicate nell’ambito di un approccio olistico che comprende norme, persone, processi, procedure e tecnologia.

Nell’industria la riduzione del rischio di incidente e la continuità dei servizi essenziali dipendono dal corretto funzionamento dei sistemi di automazione e controllo indicati per brevità con l’acronimo IACS (Industrial Automation and Control Systems). La sicurezza informatica coinvolge dunque le misure adottate per proteggere i sistemi IACS da minacce accidentali o attacchi deliberati. I sistemi IACS sono oggi più accessibili e vulnerabili agli attacchi rispetto al passato, a causa della massiccia diffusione di piattaforme informatiche e di connettività che consentono lo scambio di dati con altri sistemi e reti esterne. In questo scenario, l’applicazione delle norme di salute e sicurezza e dei processi di valutazione del rischio negli ambienti di lavoro (HAZOP) e nel processo industriale (PHR) non sono sufficienti per affrontare le minacce alla sicurezza informatica dei sistemi IACS, in quanto non considerano la possibilità di eventi contemporanei, la comprensione delle strategie di chi sferra l’attacco, tantomeno la possibile perdita di servizi essenziali.

In sostanza non è possibile escludere le minacce alla sicurezza informatica sulla base dei tradizionali processi di valutazione del rischio. È fondamentale quindi che le soluzioni di cyber security implementino un programma di sicurezza informatica del sistema IACS.

Normative

La norma IEC 61511 sui sistemi strumentati di sicurezza (SIS) per il settore dei processi, aggiornata alla seconda edizione, richiede che venga effettuata una valutazione del rischio di sicurezza (SRA, Security Risk Assessment) per identificare le vulnerabilità di sicurezza del SIS. Con riferimento alla cyber security per il mondo OT e IACS sono presenti altri tre standard relativi alla sicurezza: IEC 62443, ISO/IEC 27001 e ISA TR84.00.09.

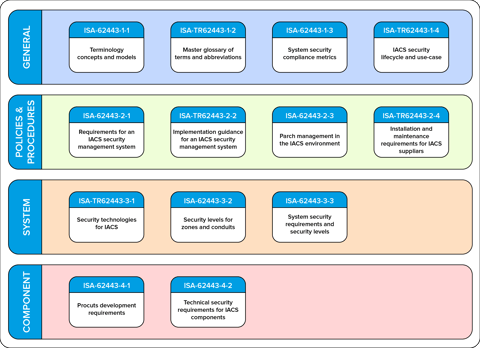

IEC 62443 è una serie di standard sviluppati dal comitato ISA99 e riconosciuti a livello internazionale che specifica i requisiti di processo e di prodotto per lo sviluppo di sistemi IACS (Industrial Automation and Control Systems). IEC 62443-2-1 si occupa di stabilire le policy generali di un sistema di gestione della sicurezza informatica dei CSMS (Cyber Security Management System). Gli standard IEC 62443-4-1 (di processo) e IEC 62443-4-2 (di prodotto) sono stati creati per incentivare l’acquisto di prodotti e sistemi da fornitori che possano garantire la sicurezza di ogni componente del sistema e in tutte le fasi del ciclo di vita dell’applicazione.

Altri standard importanti per la sicurezza sono l’ISO/IEC 27011 per le telecomunicazioni, l’ISO/IEC 27017 per il cloud computing e l’ISO/IEC 27019 per il settore dell’energia. Si tratta di esempi in cui, rispetto ai requisiti dell’ISO/IEC 27001 (norma internazionale di riferimento per i sistemi di gestione della sicurezza delle informazioni), sono stati aggiunti ulteriori controlli per soddisfare differenti necessità di protezione.

Sicurezza digitale nelle reti industriali (DNV)

Zone e condotti

Valutando i più significativi cyberattacchi portati ai sistemi IACS degli ultimi tempi, oltre alle capacità tecniche degli hacker possiamo constatare la volontà di causare danni non solo alle infrastrutture digitali, ma anche a quelle fisiche e alle persone. L’incremento di nuovi meccanismi di minaccia e di attacco ha modificato radicalmente il funzionamento dei sistemi industriali IACS, SIS e Scada. Le minacce portate a questi sistemi possono provenire da Internet, reti esterne, attività di manutenzione, aggiornamenti del software, dispositivi IIoT e accessi non autorizzati

Una volta identificate tutte le risorse IACS, queste devono essere organizzate in zone e condotti (IEC/TS 62443-1-1). La definizione del numero di zone e del modo in cui gli asset sono raggruppati deve essere compiuta caso per caso, in base a fattori rilevanti quali dimensioni e portata del sistema IACS, criticità rispetto al processo, posizione geografica o logica del sistema, modalità di accesso, standard aziendali, responsabili degli asset.

Le zone devono essere definite in una struttura gerarchica che consenta di realizzare un'architettura difensiva. Il raggruppamento degli asset in zone ha lo scopo di ridurre al minimo la necessità di comunicazioni di dati in tempo reale, di modo che ogni zona sia autosufficiente nell’applicare adeguate contromisure (ad esempio la segregazione della rete) senza compromettere l’operatività, come accade implementando sottoreti fisiche o logiche denominate DMZ (DeMilitarized Zone).

Path Mangement

Anche nell’ambito degli IACS è utile sottolineare che "safety" e "(cyber)security" sottendono concetti diversi. La prima si occupa di protezione da incidenti e guasti. La “security” si occupa di protezione dagli attacchi informatici. In particolare, si parla di “vulnerabilità di sicurezza” quando ci si trova di fronte al problema di un software vulnerabile. La gestione delle minacce è un processo utilizzato dai professionisti della sicurezza informatica per prevenire gli attacchi informatici e reagire prontamente agli incidenti di sicurezza.

In termini preventivi si può valutare l’adozione degli strumenti di Attack Path Management. Questo approccio consente la rappresentazione grafica dei possibili percorsi di attacco, permettendo di capire i punti dove esistono le vulnerabilità e quali siano i passaggi che un utente malintenzionato può utilizzare per sfruttare le lacune del sistema.

La gestione operativa della cyber security

La cyber security è focalizzata sulla protezione dei sistemi informatici e dell’informazione digitale da attacchi interni ed esterni. Anche con l’adozione delle migliori tecnologie, gli incidenti avvengono e il rischio di attacco informatico non è mai pari a zero, anche perché pesano aspetti umani (formazione, consapevolezza, capacità di interpretazione) e organizzativi. Nel 2016 lo standard globale sulla sicurezza funzionale IEC 61511, fu aggiornato con l’inserimento di due requisiti riguardanti la cyber security per un SIS. Il primo requisito richiede che sia eseguito un Security Risk Assessment (SRA) per identificare la vulnerabilità informatica. Il secondo richiede che il progetto di un SIS fornisca la resilienza necessaria rispetto ai rischi di cyber security identificati. Tali requisiti non sono comunque sufficienti per cui entra in gioco lo standard IEC 62443 per la sicurezza dei sistemi di controllo industriale.

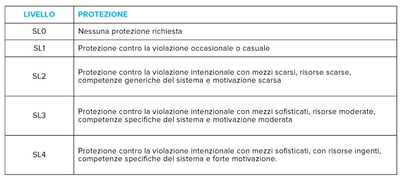

L’utente, dal canto suo, ha bisogno di un buon quadro di riferimento. È qui che entra in gioco il cyber PHA (Process Hazards Analysis) ovvero una metodologia dettagliata di valutazione del rischio di cyber sicurezza per IACS e SIS, conforme allo standard ISA/IEC 62443-3-2. Inoltre dal connubio dei corpi normativi IEC 61511 e IEC 62443 emergono due livelli di sicurezza: SIL (Safety Integrity Level) e SL (Security Level) che devono interagire nell’analisi dei rischi e per garantire un elevato grado di sicurezza complessivo.

Il SIL viene definito come il livello di riduzione del rischio garantito da una Safety Instrumented Function (SIF) nella gestione della Sicurezza Funzionale nell’industria di processo. Il Security Level rappresenta il livello di confidenza del grado di vulnerabilità di uno IACS (sviluppato e validato in accordo agli standard IEC 62443) da attacchi pericolosi.

Livelli di sicurezza

Livelli di sicurezza